Perpetaan ransomware kini makin ramai sejak dua tahun kemunculannya akibat ulah para penjahat siber yang gencar untuk mengubah-ubah taktiknya dengan menggunakan malware ekstorsi agar mudah disisipkan dan berpotensi mendatangkan pundi-pundi yang lebih besar. Terungkapnya pasar siber gelap pada Mei 2016 yang khusus menjajakan produk dan layanan hasil jarahan menggunakan ransomware membuat komoditi haram tersebut meroket harganya.

Maraknya kemunculan jenis-jenis dan varian baru virus internet berbahaya (ransomware) dengan ragam model bisnis dan distribusi yang kian menggiurkan menandakan keberhasilan aksi kejahatan menggunakan ransomware. Pada lima bulan pertama di tahun 2016 saja terungkap 50 jenis ransomware baru. Ini artinya, dalam sebulan, rata-rata ada 10 jenis ransomware baru yang dilancarkan ke publik oleh para penjahat siber. Berikut beberapa peristiwa terkait serangan virus internet berbahaya selama tahun 2016, diantaranya yaitu :

CryptXXX

Ketika pertama kali ditemukan, CryptXXX sempat dikira sebagai Reveton, pendahulunya. Selain mampu mengenkripsi file korban, CryptXXX ditengarai juga memiliki kemampuan untuk mencuri Bitcoin. Semenjak pertama kali jerat kejahatan “free decryption tool” diunggah secara online beberapa waktu lalu, CryptXXX kemudian disempurnakan lagi dan dilengkapi dengan enkripsi yang tangguh.

Versi terbarunya kemudian dijuluki CryptXXX 3.0, setelah berhasil menginfeksi, ransomware akan mendandani desktop wallpaper dengan gambar yang persis dengan situs untuk pembayaran tebusan. Korban diberi tenggat waktu 90 hari untuk membayar tebusan tersebut. Jika tidak, maka mereka menggandakan tuntutannya hingga setara dengan dua Bitcoin per file. Dan yang terbaru yaitu CryptXXX 3.1 yang mampu memindai file yang memiliki kecocokan ekstensi dengan yang ada di dalam daftar CryptXXX akan ditimpa dan dienkripsi dengan ekstensi .cryp1.

Crysis

Sejak kemunculannya pertama kali di bulan Februari, Crysis merebak melalui email beracun yang memuat lampiran dengan dua ekstensi file yang membuat file executable tersamarkan. Selain menumpang email-email spam yang memuat URL jahat, varian ini juga didistribusikan sebagai installer untuk aplikasi-aplikasi asli, seperti WinRAR, Microsoft Excel and iExplorer.

Setelah mengenkripsi lebih dari 185 jenis files, baik di fixed drive maupun removable drive, jenis ransomware ini lantas menodong korban untuk membayar sejumlah tebusan dengan nominal bervariasi, antara US$455 hingga $1.022 dalam bentuk Bitcoin. Crysis juga mampu mengenkripsi file sistem yang membuat sistem menjadi tidak stabil lagi.

BlackShades

Ransomware baru berjuluk BlackShades atau SilentShades atau CRYPSHED/ Troldesh membidik pengguna berbahasa Inggris dan Rusia dengan permintaan tebusan sebesar $30 yang dibayarkan dalam bentuk Bitcoins melalui sebuah platform pembayaran online, Paypal. Malware tersebut diketahui bisa mengenkripsi 195 jenis file menggunakan teknik enkripsi 256-bit AES. File-file tersebut ditemukan di drive C:// seperti di folder Downloads, Documents, Desktop, Pictures, Music, Videos, dan Public. ID si korban kemudian akan ditaruh di semua folder dan di desktop. Setelahnya, semua ekstensi file yang terenkripsi akan berubah menjadi .silent.

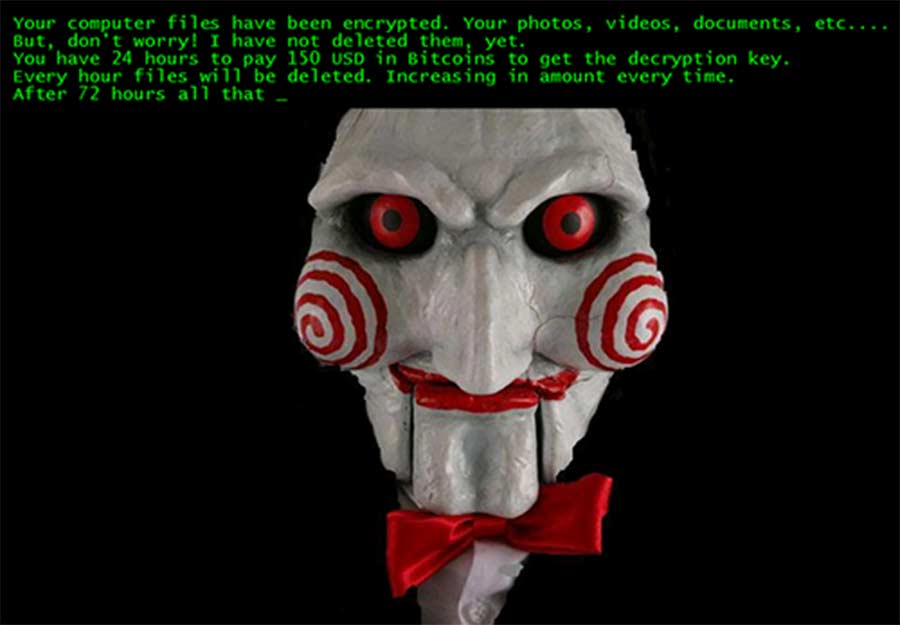

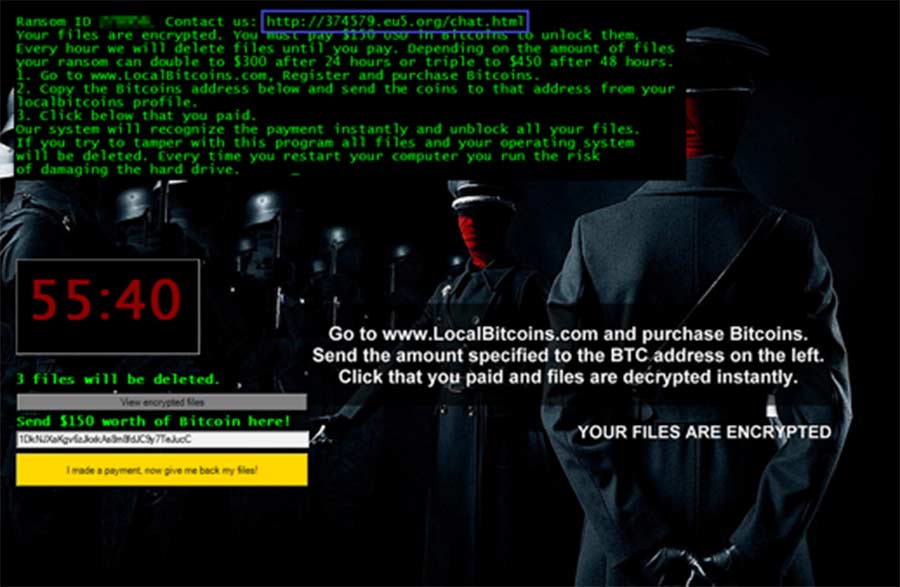

Jigsaw

Ketika pertama kali terlihat, Jigsaw seperti tengah bermain games dengan para korbannya. Virus internet berbahayameninggalkan secarik tulisan ancaman untuk meminta tebusan dalam Bahasa Inggris dan Portugis dengan diembel-embeli sebuah gambar karakter penjahat ternama, Billy. Jigsaw mengancam akan menghapus semua file jika korban menolak menebusnya dengan besar tebusan yang disyaratkan berkisar US$20 – 150. Kekejian berlanjut. Bila tak ditebus juga, angka uang tebusan akan bertambah tiap jamnya.

Apocalypse

Apocalypse

Apocalypse ini menjembatani komunikasi antara korban dengan pelaku melalui instruksi-instruksi yang wajib dilakukan melalui email kepada pelaku untuk membayar sejumlah uang tebusan setelah data korban berhasil diubah ekstensinya menjadi .encrypted seluruhnya. Apocalypse juga membuat file autorun yang membuat pengguna harus memulai ulang begitu login ke sistem. Pesan berisi ancaman bahwa korban harus menghubungi pelaku dalam tenggat waktu 72 jam atau data yang ditawan akan dihapus.

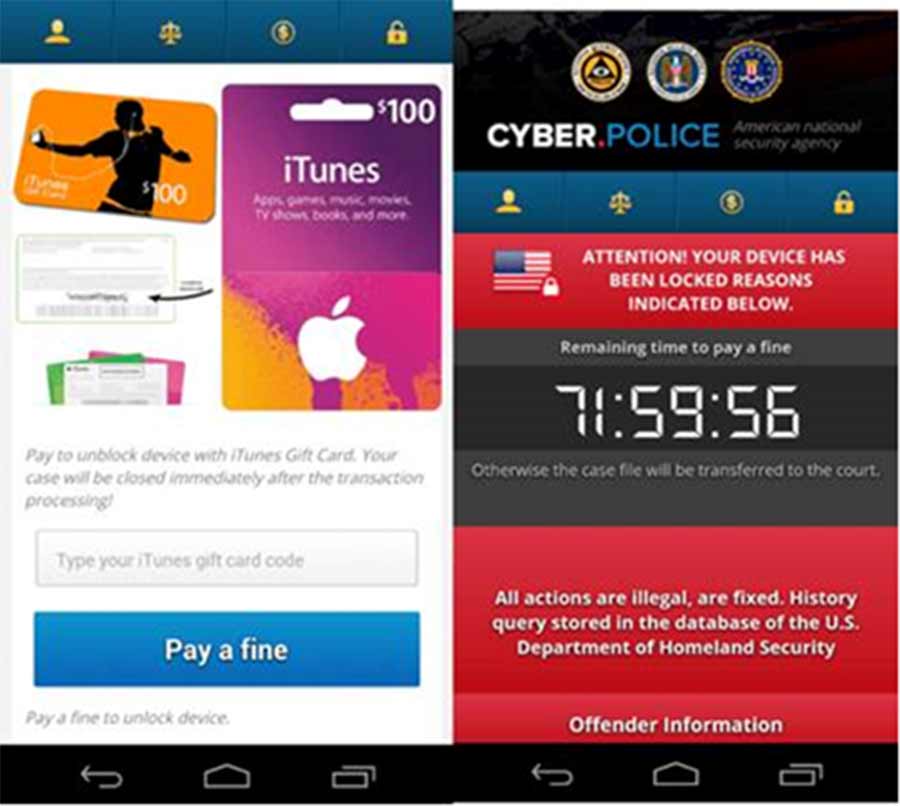

FLocker

virus internet berbahaya (Ransomeware) yang satu ini paling berbahaya bagi smartphone, karena mobile lock-screen malware bernama Flocker ini semakin canggih yang tidak hanya bisa menginfeksi perangkat Android, namun meningkat ke TV cerdas. Jenis ini pertama kali ditemukan di bulan Mei 2015 terdeteksi sebagai ANDROIDOS_FLOCKER.A).

Sejak itu FLocker memiliki lebih dari 7000 varian seperti yang terlihat di bank sampel Trend Micro. Di bulan April terdapat lonjakan jumlah varian mencapai lebih dari 1200 varian berhasil terpantau. Setelah berhasil menginfeksi, malware akan memalak korban dengan tebusan sebesar $200 agar file korban yang sudah ditawan bisa dikembalikan seperti sedia kala—di iTunes gift cards.

RAA

RAA

Jenis malware ini dirancang bukan menggunakan Javascript, melainkan menggunakan Jscript yakni bahasa pemograman scripting yang dirancang khusus untuk sistem berbasis Windows yang dieksekusi oleh Windows Scripting Host Engine melalui Internet Explorer (IE). Para peneliti yakin bahwa ini merupakan kesengajaan supaya dapat mengelabuhi agar terhindar dari upaya pendeteksian dan mudah dalam melancarkan tipu daya. Pesan berisi ancaman kepada korban dan petunjuk bagi korban dalam membayar tebusan—dengan biaya berkisar antara 0,39 Bitcoin, atau setara US$250—ditulis dalam Bahasa Rusia.

Bila menggali lebih dalam ke kode-kode yang digunakannya, ternyata RAA juga bisa membidikkan malware yang mampu mencuri data, bernama FAREIT (atau biasa disebut Pony). Malware jenis ini dikenal piawai untuk mencari di mana credentials korban diletakkan di File Transfer Protocol (FTP) clients, serta software pengelolaan file, email clients, web browser, bahkan dompet bitcoinpun mereka endus lokasinya. Kemudian semua data credentials tersebut akan diambil semua melalui command-and-control server atau CCS.

GOOPIC

Semenjak jatuhnya Angler yang dahulu dikenal sebagai exploit kit paling agresif karena kemampuannya melancarkan exploit di persenjataan mereka ternyata berimbas pada jatuhnya total jumlah kemunculan exploit, namun kejatuhan ini dinilai menjadi tonggak munculnya sejumlah exploit kit lainnya. Aktivitas exploit kit yang terpantau ternyata berbuntut pada kemunculan jenis ransomware baru bernama Goopic (terdeteksi sebagai RANSOM_GOOPIC.A) ditembakkan oleh exploit kit berjuluk Rig. Goopic menodong korban dengan tebusan sebesar $500. Menariknya, varian ini memberi tenggat waktu yang lebih longgar untuk membayar tebusan.

Kozy.Jozy

Kozy.Jozy

Ransomware ini melengkapi daftar file untuk dienskripsi dengan ekstensi-ekstensi baru sebelum melacak latar belakang korban dan menuliskan ancaman dalam Bahasa Rusia. File dienkripsi dengan RSA-2048 cipher yang kuat. Volume Shadow Copies di komputer milik korban dihapus agar ga ada celah untuk membuat file cadangan. Korban disuguhi email pelaku untuk membayar tebusan berupa Bitcoin. Dilaporkan pula bahwa kode ransomware diperjualbelikan pula di forum-forum di dark web.

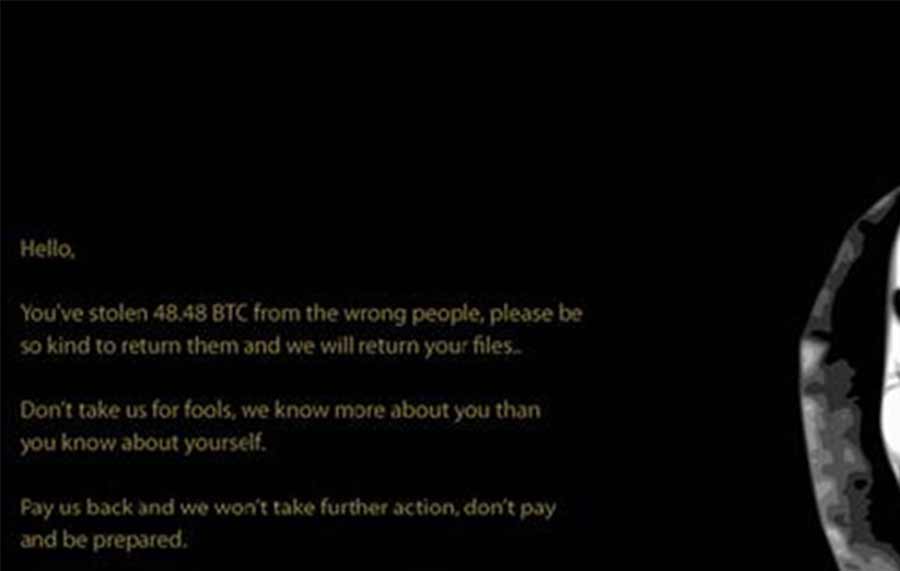

MIRCOP

Di akhir Juni, muncul pula jenis virus internet berbahaya (ransomware) baru yang punya perilaku unik bernama MIRCOP (terdeteksi sebagai RANSOM_MIRCOP.A). MIRCOP seolah menimpakan semua kesalahan ke korban dan kadang bilang bahwa korban telah bersedia mengirimkan uang tebusan. Parahnya, pesan ancaman dengan gambar latar belakang orang bertopeng Guy Fawkes justru balik menyalahkan korban karena telah “mencuri dari mereka,” sehingga menurut mereka apa yang mereka lakukan terhadap korban adalah bentuk reaksi semata. Padahal tidak betul sama sekali.

Menurut Trend Micro, hingga tanggal 23 Juni, tercatat bahwa virus internet berbahaya ini telah meminta tebusan setara dengan 48,48 bitcoins (atau sekitar $28.730,70) dari para pengguna. MICROP disinyalir beredar melalui email spam yang terpapar dokumen yang meyaru sebagai aparat bea cukai. Terlepas dari kemahirannya untuk mengenkripsi file, jenis ransomware ini juga mampu menambang sejumlah data credentials yang terdapat pada beberapa program, seperti Mozilla Firefox, Google Chrome, Opera, Filezilla, dan Skype.

-80x70.jpg)

-80x70.jpg)