Cara penyebaran BadRabbit

Metode infeksi berawal dari pengunduhan yang tidak disadari pada situs web yang sudah tersusupi. Malware tersebut menyamar sebagai update palsu Adobe Flash Player. Pengunduhan berasal dari domain bernama 1dnscontrol[dot]com, meskipun para pengunjung mungkin diarahkan ke situs web lain yang juga berbahaya.Setelah terinstal di komputer korban, BadRabbit mencoba menyebarkan diri di jaringan mereka melalui SMB (Server Message Block). Untuk mendapatkan kredensial yang diperlukan, BadRabbit dilengkapi dengan versi Mimikatz (Hacktool.Mimikatz), tool perentasan yang mampu mengubah privilege dan menemukan kata kunci Windows dalam bentuk plaintext. Malware ini juga menggunakan daftar hardcoded dari kredensial default yang umum digunakan untuk mencoba menebak kata kunci.

Para Korban BadRabbit

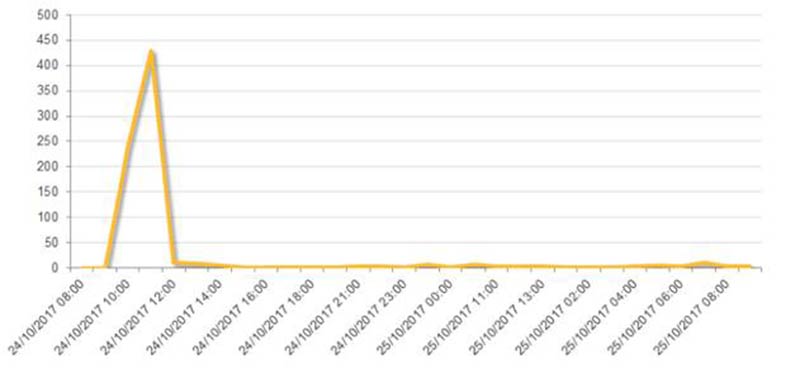

Symantec tidak menemukan bukti bahwa BadRabbit mengeksploitasi kerentanan untuk memperbanyak diri. BadRabbit pertama kali mulai menyebar sekitar pukul 10 pagi UTC tanggal 24 Oktober. Telemetri Symantec menunjukkan bahwa sebagian besar upaya infeksi terjadi di Rusia dalam dua jam setelah serangan pertama kali muncul.

Upaya infeksi BadRabbit per jam. Sebagian besar terjadi dalam dua jam pertama

Jumlah kecil upaya infeksi terjadi di beberapa negara lain. CERT-UA, Ukrainian Computer Emergency Response Team, mengatakan telah terjadi “distribusi besar-besaran” BadRabbit di Ukraina. Sebelumnya, buletin dari agensi tersebut menyebutkan bahwa bandara Odessa dan kereta bawah tanah Kiev mendapatkan serangan siber, namun tidak disebutkan keterlibatan BadRabbit dalam serangan tersebut.

Upaya infeksi BadRabbit berdasarkan negara

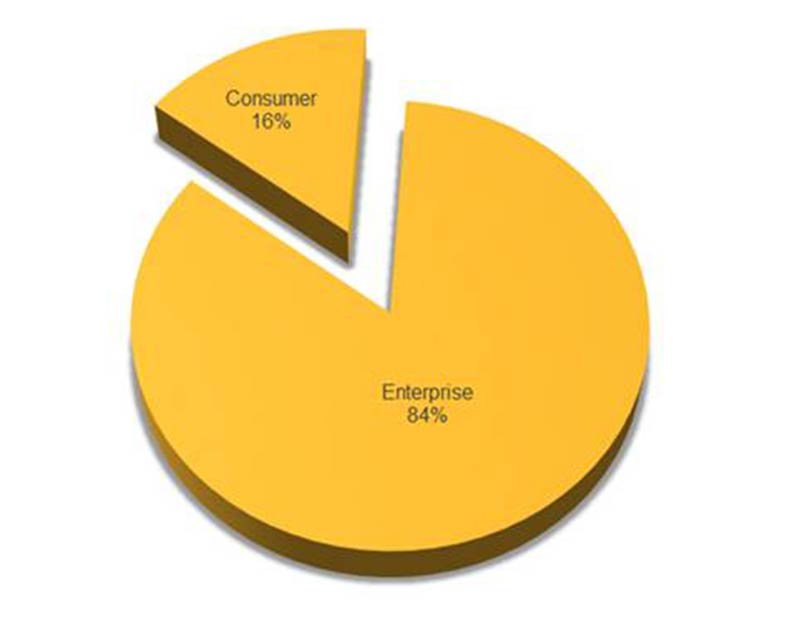

Upaya infeksi BadRabbit, komputer perusahaan vs komputer pelanggan

Perbandingan dengan Petya

BadRabbit memiliki banyak kesamaan dengan serangan Petya (Ransom.Petya) yang terjadi pada bulan Juni 2017 lalu. Kedua jenis malware ini menggunakan gaya serangan yang meminta tebusan dan menggunakan mekanisme penyebaran sendiri. Kedua ancaman tersebut juga mengandung komponen yang menargetkan master boot record (MBR) komputer yang terinfeksi, menimpa MBR yang sudah ada.Perbedaannya adalah, pertama, Petya menggunakan eksploitasi EternalBlue untuk menyebar, selain menggunakan teknik penyebaran jaringan SMB klasik. BadRabbit tidak menggunakan EternalBlue dan hanya menggunakan teknik yang terakhir. Kedua, Petya secara teknis merupakan wiper dibanding ransomware, karena tidak ada cara untuk memperoleh kunci dekripsi. Analisa kami terhadap BadRabbit masih berlangsung namun kami belum menemukan bukti yang menunjukkan bahwa BadRabbit bergerak seperti wiper.

Salah satu aspek yang paling menonjol dari BadRabbit adalah penggunaan setidaknya tiga tool open-source pihak ketiga. Selain dari Mimikatz, BadRabbit juga menggunakan tool enkripsi open source DiskCryptor untuk melakukan enkripsi. Mereka juga menggunakan driver dari ReactOS, sebuah open-source alternatif untuk Windows, sehingga mengurangi jumlah aktivitas mencurigakan yang terdeteksi pada komputer yang terinfeksi.

Enkripsi

Ransomware BadRabbit menggunakan setidaknya tiga tool open-source pihak ketiga. Setelah terinstal, BadRabbit akan mencari dan mengenkripsi semua file dengan kode-kode ekstensi, sebagai berikut:.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

Tidak seperti kebanyakan infeksi serangan ransomware lainnya, file yang dienkripsi tidak diberi ekstensi khusus. Sebagai gantinya, untuk memeriksa apakah sudah diproses, ransomware ini menambahkan tanda khusus di akhir file terenkripsi, deretan “terenkripsi” unicode.

Setelah file korban terenkripsi, BadRabbit kemudian akan melakukan enkripsi disk penuh. Setelah sistem di-restart, catatan tebusan ditampilkan, menagih tebusan sebesar 0,05 Bitcoin (sekitar USD280).

Catatan tebusan BadRabbit

-80x70.jpg)

-80x70.jpg)